Оиб

Персональный ключевой носитель (чаще всего — дискета) обычно изготавливается в центре управления ключевыми,системами (ЦУКС) на основании заявки, подписанной руководителем подразделения исполнителя.

Действия при компрометации ключей

• каждый сотрудник (при приеме на работу) подписывал Соглашение-обязательство о соблюдении установленных требований по сохранению государственной, служебной и коммерческой тайны, а также об ответственности за нарушение правил работы с защищаемой информацией в АС;

Генерация уникальной ключевой информации и ее запись на дискету осуществляется на специально оборудованном автономном «АРМ генерации ключей», программное обеспечение которого выполняет функции, регламентированные технологическим процессом формирования ключей электронной цифровой подписи, уполномоченными сотрудниками подразделения ОБИ — специалистами ЦУКС в присутствии самого исполнителя, маркируется, учитывается в «Ведомости выдачи ключевых дискет» ЦУКС и выдаётся ему под роспись. Оснащение «АРМ генерации ключей» должно гарантировать, что уникальная секретная ключевая информация исполнителя записывается только на его персональный носитель.

• некорректного функционирования установленных на PC технических средств защиты;

• хранить формуляры защищенных PC , контролировать их соответствие реальным конфигурациям PC и вести учет изменений их аппаратно-программной конфигурации (заявки, на основании которых были • произведены данные изменения);

По решению руководителя подразделения установленным порядком исполнитель может получить в ЦУКС новый комплект персональных ключевых дискет взамен скомпрометированного.

«Открытые» ключи ЭЦП исполнителей установленным порядком регистрируются специалистами ЦУКС в справочнике «открытых» ключей, используемом при проверке подлинности документов по установленным на них ЭЦП.

Категорически ЗАПРЕЩАЕТСЯ:

• самовольно вносить какие-либо изменения в конфигурацию аппаратно-программных средств рабочих станций или устанавливать дополнительно любые программные и аппаратные средства, не предусмотренные формулярами рабочих станций;

Организационное обеспечение ИБ в России

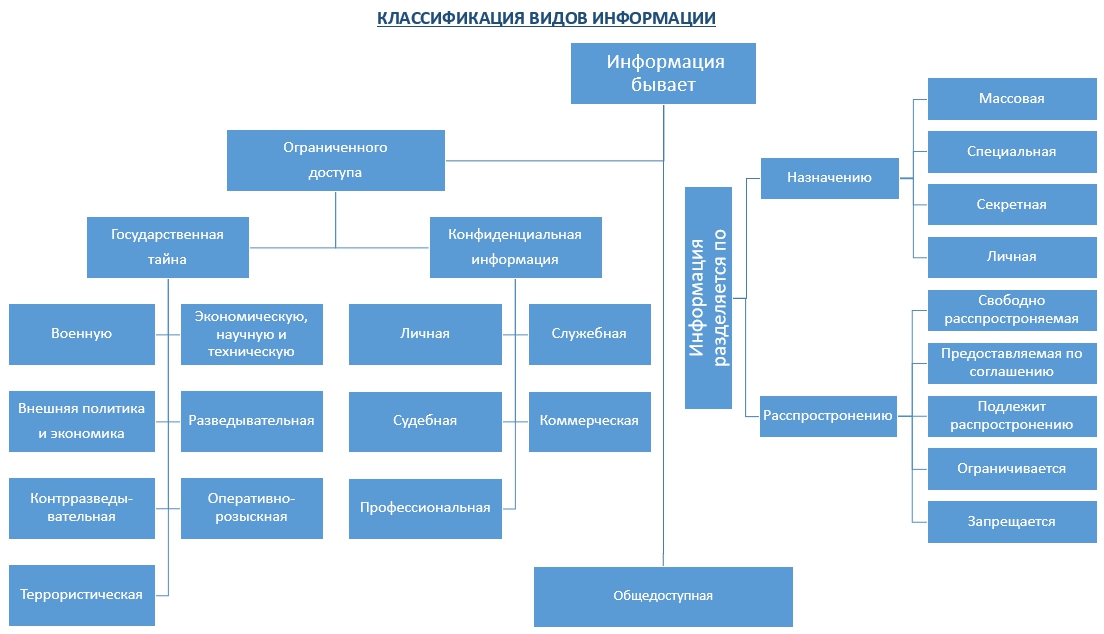

Таким образом, информационная безопасность является сложным и многосторонним источником сохранения и поддержания безопасности информации. Используется для предотвращения возникновения угроз безопасности и имеет собственную классификацию исходя из видов угроз. Имеет правовую поддержку и регулируется на законодательном уровне.

• немедленно ставить в известность ответственного за безопасность информации и руководителя подразделения в случае утери носителей ключевой информации, индивидуального устройства идентификации или при подозрении компрометации личных ключей и паролей, а также при обнаружении:

• вести «Журнал учета нештатных ситуаций, фактов вскрытия и опечатывания ПЭВМ, выполнения профилактических работ, установки и модификации аппаратных и программных средств PC подразделения»;

• индивидуальная идентификация сотрудников и инициированных ими процессов при работе в АС, т.е. установление за ними уникальных идентификаторов пользователей, на основе которых будет осуществлять разграничение доступа и регистрация событий;

Организационное обеспечение ИБ представляет собой совокупность мер использования, управления и планирования сбора, хранения и передачи информации. Для обеспечения информационной безопасности в России принимаются меры, направленные на:

В подразделении учет и хранение персональных ключевых дискет исполнителей должен осуществляться ответственным за информационную безопасность (при его отсутствии -руководителем подразделения), который ведет «Журнал учета ключевых дискет исполнителей подразделения (технологического участка)». Ключевые дискеты должны храниться в сейфе ответственного за информационную безопасность подразделения в индивидуальных пеналах, опечатанных личными печатями исполнителей. Пеналы извлекаются из сейфа только на время приема (выдачи) рабочих копий ключевых дискет исполнителям. Эталонные копии ключевых дискет исполнителей должны постоянно находиться в опечатанном пенале и могут быть использованы только для восстановления установленным порядком рабочей копии ключевой дискеты при выходе последней из строя. Наличие эталонных ключевых дискет в пеналах проверяется исполнителями и ответственным за информационную безопасность в подразделении при каждом вскрытии и опечатывании пенала.

Администратора информационной безопасности обязан:

Sorry, we’re unable to bring you the page you’re looking for. Please try:

• нарушений целостности пломб (наклеек, нарушении или несоответствии номеров печатей) на аппаратных средствах или иных фактов совершения в его отсутствие попыток несанкционированного доступа к закрепленной за ним защищенной рабочей станции;

• вести «Журнал учета ключевых дискет подразделения», хранить, осуществлять прием и выдачу ключевых дискет ответственным исполнителям подразделения в строгом соответствии с установленным порядком работы с ключевыми дискетами, осуществлять контроль за правильность использования ключевых дискет сотрудниками своего подразделения (технологического участка);

• проверка подлинности соответствия пользователей и сотрудников (аутентификация) на основе паролей, ключей, специальных устройств, биометрических характеристик личности сотрудников и т.п.;

Исходя из описанного перечня организационное обеспечение ИБ представляет собой совокупность мер технического и правового характеров, которые направлены на защиту информационной безопасности.

Контроль за обеспечением безопасности технологии обработки электронных документов в АС, в том числе за действиями исполнителей, выполняющих свою работу с применением персональных ключевых дискет, осуществляется ответственными за информационную безопасность подразделений в пределах своей компетенции и сотрудниками службы обеспечения информационной безопасности.

Обязанности ответственного за обеспечение безопасности информации в подразделении

• обращаться в подразделение обеспечения информационной безопасное за необходимой технической и методологической помощью в своей работе.

Информационные угрозы бывают: государственными, угрозы юридическим и физическим лицам. В зависимости от этого формы их проявления и борьбы существенно различаются. Но рассматривать виды информационной безопасности, следует, отталкиваясь от того, что они могут возникать на различных уровнях.

• в начале рабочего дня получать, а в конце рабочего дня сдавать ответственному за информационную безопасность рабочую копию своей ключевой дискеты. При каждом вскрытии пенала (для извлечения из него или помещения в него рабочей копии ключевой дискеты), они оба обязаны убедиться в целостности и подлинности печати на пенале, а также в наличии в нем эталонной ключевой дискеты и сделать запись о выдаче/приеме дискеты. Если печать на пенале нарушена (и/или эталонная дискета отсутствует), то дискета считается скомпрометированной;

• отклонений в нормальной работе системных и прикладных программных средств, затрудняющих эксплуатацию PC , выхода из строя или неустойчивого функционирования узлов PC или периферийных устройств (дисководов, принтера и т.п.), а также перебоев в системе электроснабжения:

Эта дисциплина немыслима без персональной ответственности всех сотрудников, допущенных к работе с АС, за нарушения установленного порядка (регламента) безопасной обработки информации, правил хранения и использования находящихся в их распоряжении защищаемых ресурсов системы.

Ключевые дискеты должны иметь соответствующие этикетки, на которых отражается: регистрационный номер дискеты (по «Ведомости выдачи. »), дата изготовления и подпись уполномоченного сотрудника подразделения обеспечения информационной безопасности, изготовившего дискету, вид ключевой информации — ключевая дискета (эталон) или ключевая дискета (рабочая копия), фамилия, имя, отчество и подпись владельца-исполнителя.

• оставлять персональную ключевую дискету без личного присмотра где бы то ни было;

• умышленно использовать недокументированные свойства и ошибки в программном обеспечении или в настройках средств защиты, которые могут привести к нарушениям информационной безопасности и . возникновению кризисной ситуации. Об обнаружении такого рода ошибок — ставить в известность ответственного за безопасность информации и руководителя своего подразделения.

Администратор информационной безопасности имеет право:

• подавать свои предложения по совершенствованию организационных, технологических и технических мер защиты на своем участке работы;

Стоит отметить, что данное определение раскрывает понятие «информационная безопасность» в узком смысле, в широком смысле она представляет собой:

• в случае порчи рабочей копии ключевой дискеты (например при ошибке чтения дискеты) исполнитель обязан передать ее уполномоченному сотруднику подразделения ОИБ, который должен в присутствии исполнителя и ответственного за информационную безопасность подразделения на «АРМ генерации ключей»ЦУКС сделать новую рабочую копию ключевой дискеты с имеющегося у исполнителя эталона и выдать ее последнему взамен старой (испорченной) ключевой дискеты. • Испорченная рабочая копия ключевой дискеты должна быть уничтожена установленным порядком в присутствии исполнителя. Все эти действия должны быть зафиксированы в «Ведомости выдачи ключевых дискет ЦУКС».

• непредусмотренных формуляром PC отводов кабелей и подключённых устройств;

© 2019 BBC. The BBC is not responsible for the content of external sites. Read about our approach to external linking.

Персональные ключевые дискеты (эталон и рабочую копию) исполнитель должен хранить в специальном пенале, опечатанном личной печатью.

• делать неучтенные копии ключевой дискеты, распечатывать или переписывать с неё файлы на иной носитель информации (например, жесткий диск ПЭВМ), снимать с дискеты защиту от записи, вносить изменения в файлы, находящиеся на ключевой дискете;

Ответственный за обеспечение информационной безопасности (администратор информационной безопасности — АИБ) подразделения (технологического участка) назначается из числа штатных сотрудников подразделения по представлению его руководителя, согласованному с подразделением обеспечения информационной безопасности.

Обязанности исполнителя

Ответственный за информационную безопасность подразделения обязан немедленно оповестить о факте утраты или компрометации ключевой дискеты уполномоченному сотруднику ЦУКС, для принятия последним действий по блокированию ключей для ЭЦП указанного исполнителя.

Важно отметить, что информационной безопасности угрожают не только хакерские действия, но и нарушения работы программно-технических средств. Ввиду этого существуют три наиболее распространенных вида сбоев в компьютерных системах, которые приводят к утечке информации: потеря информации из-за нарушений работы накопительных систем, ошибки в программном обеспечении, нарушение в работе аппаратных средств из-за повреждения или износа.

• присутствовать при работах по изменению аппаратно-программной конфигурации закрепленной за ним рабочей станции, по завершении таких работ проверять ее работоспособность.

Возможно, запрашиваемая Вами страница была перемещена или удалена, либо Вы допустили небольшую опечатку при вводе адреса.

Alternatively, please visit the BBC News homepage.

• передавать свою персональную ключевую дискету (эталонную или ее рабочую копию) другим лицам (кроме как для хранения ответственному за информационную безопасность в опечатанном пенале);

В некоторых подсистемах АС для обеспечения контроля за целостностью передаваемых по технологическим цепочкам электронных документов (ЭД), а также для подтверждения их подлинности и авторства могут использоваться средства электронной цифровой подписи (ЭЦП).

Информационная безопасность (ИБ) является состоянием информации, в котором она не может быть подвергнута намеренным и случайным атакам. Она включает в себя исключение нарушений свойств информации, отслеживание ее использования, запрет или усложнение использования информации.

Порядок работы с носителями ключевой информации

В случае перевода исполнителя на другую работу, увольнения и т.п. он обязан сдать (сразу по окончании последнего сеанса работы) свою персональную ключевую дискету ответственному за информационную безопасность своего подразделения под роспись в журнале учёта ключевых дискет. Последний обязан сразу же оповестить об этом уполномоченного сотрудника ЦУКС, для принятия действий по блокированию использования ЭЦП увольняемого исполнителя.

Федеральный закон «Об информации, информационных технологиях и о защите информации»

• использовать компоненты программного и аппаратного обеспечения АС не по назначению (в неслужебных целях);

• оперативная реакция на попытки несанкционированного доступа (сигнализация, блокировка и т.д.).

Достижение некоторого уровня информационной безопасности возможно только при выработке у персонала и пользователей АС определенной дисциплины по соблюдению установленных ограничений и правил использования ресурсов и обслуживания компонент АС.

Исполнителю ЗАПРЕЩАЕТСЯ:

• обращаться к руководителю подразделения с требованием прекращения работы на рабочих станциях при несоблюдении установленной технологии обработки информации и невыполнении требований по безопасности;

Угроза информационной безопасности – это ряд воздействий на информацию, которые могут привести к нарушению безопасности информации. Возникает при наличии уязвимости во всей системе. Возникновение гроз происходит в зависимости от их вида. На основании действующего законодательства Российской Федерации предусмотрен комплекс организационно-правовых мер обеспечения защиты информационной безопасности.

Пять основных Федеральных Законов о защите информации и информационной безопасности

В случае утери персональной ключевой дискеты исполнитель обязан немедленно сообщить от этом ответственному за информационную безопасность своего подразделения, написать объяснительную записку об утере дискеты на имя начальника подразделения и принять участие в служебном расследовании факта утери персональной ключевой дискеты.

ФЗ № 149 выступает главным законом об информации на территории Российской Федерации. Он регламентирует наиболее распространенные и важные термины и содержит информацию о том, что такое информационная безопасность. В рамках рассматриваемого закона говорится:

• осуществлять обработку конфиденциальной информации в присутствии посторонних (не допущенных к данной информации) лиц;

Пожалуйста воспользуйтесь навигацией или формой поиска, чтобы найти интересующую вас страницу.

Указанная статья имеет четкий регламент и правовую базу для сбора, хранения, передачи и защиты ИБ, относящейся к особо важной информацией для государства. Сюда относят: здравоохранение, банковскую деятельность, связь, военную промышленность и т.д. Ввиду этого закон отражает следующие ключевые моменты:

• сдавать свою персональную ключевую дискету на временное хранение ответственному за информационную безопасность, например на время отсутствия исполнителя на рабочем месте. Процедуры сдачи на временное хранение и получения ключевой дискеты после временного хранения в точности должны совпадать с процедурами получения персональной ключевой дискеты в начале рабочего дня и сдачи в конце рабочего дня;

• инициировать проведение служебных расследований по фактам нарушения установленных требований обеспечения информационной безопасности, несанкционированного доступа, утраты, порчи защищаемой информации и технических компонентов АС;

Информация по своему существу является совокупностью сведений в различных формах проявлений. Она может передаться, сохраняться и приниматься разнообразными способами. Ввиду этого, законодательство Российской Федерации предусматривает целый комплекс организационно-правовых мер, которые направлены на обеспечение сохранности информации. Далее рассмотрим наиболее главные правовые аспекты обеспечения информационной безопасности (ИБ).

Нормативно-правовое обеспечение информационной безопасности и защиты информации в РФ

Каждому сотруднику (исполнителю), которому в соответствии с его функциональными обязанностями предоставлено право постановки на ЭД цифровой подписи, выдается персональный ключевой носитель информации (например, дискета), на который записана уникальная ключевая информация («секретный ключ ЭЦП»), относящаяся к категории сведений ограниченного распространения.

• контролировать целостность печатей (пломб) на устройствах защищенных компьютеров подразделения;

• в Уставе организации, во всех положениях о структурных подразделениях и в функциональных (технологических) обязанностях всех сотрудников, участвующих в процессах автоматизированной обработки информации, были отражены требования по обеспечению информационной безопасности при работе в АС;

Федеральный закон «О коммерческой тайне»

На основании Доктрины информационной безопасности Российской Федерации, основными компонентами организационной основы обеспечения ИБ выступают органы государственной власти РФ. Ведущая роль принадлежит Президенту РФ, который в рамках конституционных полномочий назначает и снимает с должностей подвластных ему лиц. Кроме того, ежегодно он устанавливает наиболее приоритетные направления развития ИБ.

Для создания необходимой юридической основы процедур привлечения сотрудников к ответственности за нарушения в области ОИБ необходимо, чтобы:

• выполнять требования «Инструкции по организации антивирусной защиты в АС» в части касающейся действий пользователей рабочих станций ( PC );

• немедленно сообщать руководителю подразделения и сотрудникам подразделения обеспечения безопасности информации об обнаруженных фактах (попытках) несанкционированного доступа к информации и техническим средствам, и принимать необходимые меры по пресечению нарушений;

Источники:

https://tribun.com.ua/ru/107346-oib-com-ua-bezopasnost-biznesa&rut=5a97e17be47970edc2ee7f4f1142b8d762172f9ba9dd991ba4100ae6b8b00510

https://habr.com/ru/articles/741686/&rut=c7b1bfc4a8c6d94df0b65309705c8f1e7d05d5a1497a2b5b482bba84f4c748c5

http://my.fibank.bg/&rut=8382ee71996c6545c13cfaabacc16731d8545abaa7947408eaf212f02196eaf1

https://www.bbc.com/serbian/cyr/balkan-61159459&rut=455fc5a8045ba6269ec8c11dd64791b04aaef87740ce1d6e9c68109412da1657

https://словобот.рф/%D1%80%D0%B0%D1%81%D1%88%D0%B8%D1%84%D1%80%D0%BE%D0%B2%D0%BA%D0%B0/%D0%BE%D0%B8%D0%B1/&rut=6db6d42e0b0bf6fab147a35feb48f0f194614895fa941f43370b28b8c15f8227

http://asher.ru/security/book/its/09&rut=dc9c32eb199f0f754ba943b6b551e244407648342141e2930d769aa9358eb134

https://www.ubb.bg/rates&rut=b8de7127dec446af3bf9f360bbe69ecf59695e5b63168c5bdb5e4994dfcaf316

https://www.securitylab.ru/blog/personal/aguryanov/29899.php&rut=f5fee579e180727fde71069094098286ae917e12b3ef8b36f403da80092d709d

https://rusneb.ru/catalog/000199_000009_006506635/&rut=169d612a2b7b482837b071e111cd88a06cd8ffcc20071500cf33f75fa53594ef