Сегодня цифровой мир предлагает множество возможностей для пользователей смартфонов и гаджетов. Один из брендов, который предоставляет широкий спектр функций и сервисов, это Xiaomi. Для того чтобы воспользоваться всеми преимуществами, важно правильно настроить и управлять учетной записью. В этом материале мы рассмотрим, как эффективно взаимодействовать с платформой и пользоваться её многочисленными опциями.

Вам предстоит пройти пошаговую инструкцию, начиная с регистрации, которая обеспечит доступ ко всем возможностям. Далее мы поговорим о том, как максимально эффективно использовать учетную запись для управления данными, синхронизации устройств и защиты личной информации. В каждом разделе вы найдете практические советы и рекомендации, которые помогут вам в полной мере насладиться экосистемой Xiaomi.

Пошаговая регистрация нового аккаунта Xiaomi

Шаг 1: Откройте официальный сайт и выберите опцию создания нового профиля. Заполните обязательные поля: имя, фамилия, электронная почта или номер телефона.

Шаг 2: Придумайте и введите надежный пароль. Рекомендуется использовать комбинацию букв разного регистра, цифр и специальных символов для усиления защиты.

Шаг 3: Подтвердите введенные данные. Вам будет отправлено сообщение с кодом подтверждения на указанный электронный адрес или номер телефона.

Шаг 4: Введите код, чтобы завершить процесс регистрации. После этого, ваш новый профиль будет готов к использованию.

Теперь вы можете входить в свою учетную запись и наслаждаться всеми возможностями, которые она открывает.

Особенности безопасности и защиты данных

При работе с цифровыми устройствами важно понимать, как сохраняются и защищаются ваши личные данные. Система безопасности учитывает множество факторов, направленных на предотвращение несанкционированного доступа к информации.

- Использование многоуровневой аутентификации: защищает аккаунт от несанкционированного доступа с помощью дополнительных методов проверки.

- Шифрование данных: все данные, хранящиеся на устройстве и передаваемые через сеть, шифруются, что делает их недоступными для злоумышленников.

- Регулярные обновления системы: обеспечение защиты за счёт своевременного исправления уязвимостей и добавления новых функций безопасности.

- Резервное копирование данных: возможность восстановления информации в случае утраты или повреждения устройства.

Соблюдение всех этих аспектов помогает сохранить вашу личную информацию в безопасности и предотвратить утечку данных.

Интеграция учетной записи с устройствами Xiaomi

Взаимодействие учетной записи с различными устройствами открывает новые возможности для пользователей. Это позволяет синхронизировать данные и управлять гаджетами через единую систему, обеспечивая комфорт и удобство в повседневной жизни.

- Синхронизация данных: Включает автоматическую передачу и сохранение информации между устройствами. Это особенно полезно для резервного копирования и восстановления настроек.

- Управление устройствами: Позволяет централизованно контролировать все подключенные девайсы, используя одно приложение или веб-интерфейс.

- Уведомления и оповещения: Позволяют получать важные сообщения на всех синхронизированных устройствах одновременно, что повышает уровень безопасности и оперативности.

- Обновление прошивок: Автоматически устанавливаются последние версии программного обеспечения на совместимые устройства, поддерживая их в актуальном состоянии.

- Упрощенный доступ к сервисам: Обеспечивает мгновенное подключение к различным сервисам без необходимости повторного ввода данных, что экономит время и усилия пользователя.

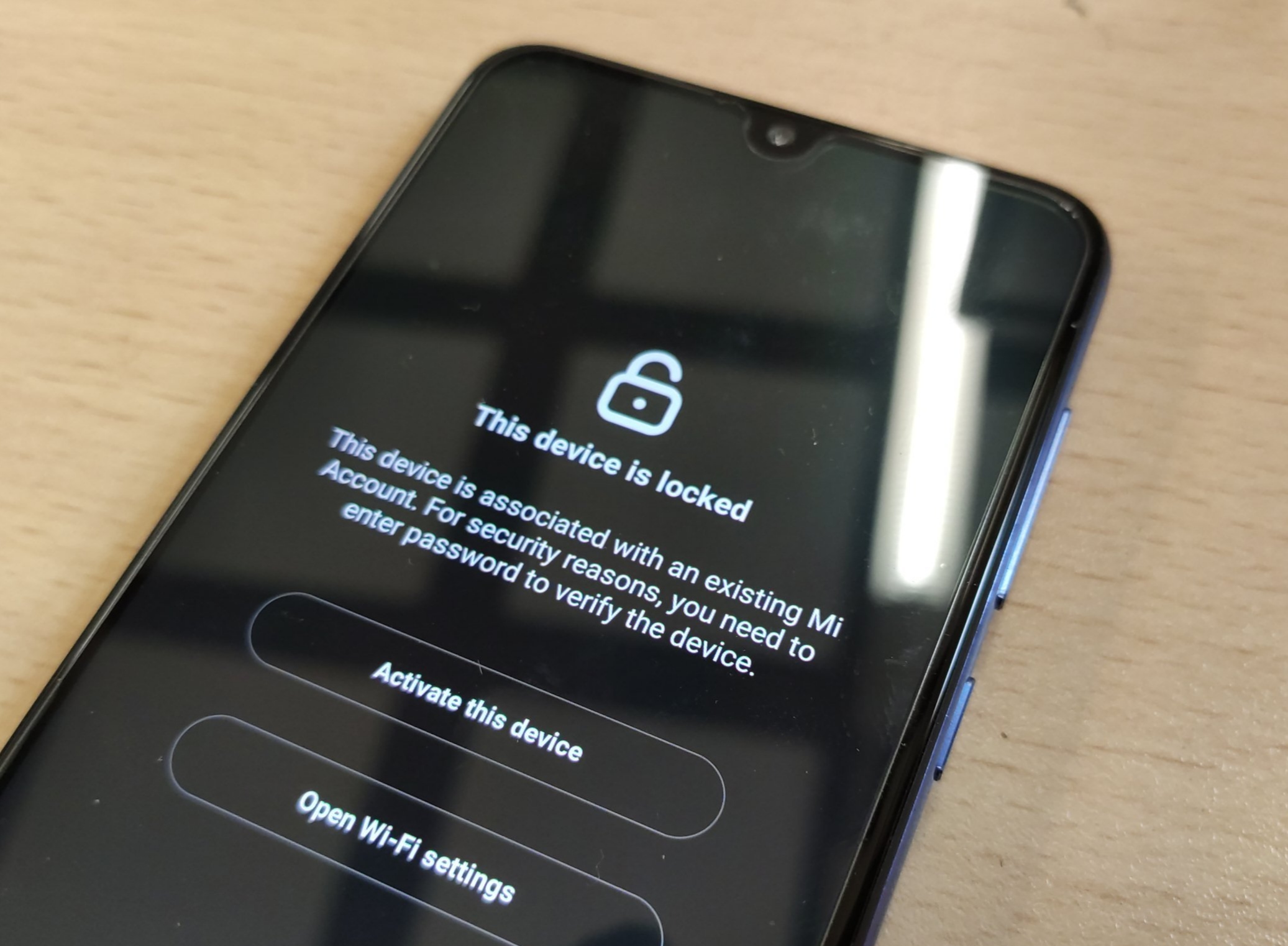

Восстановление доступа к учетной записи Xiaomi

Если вы столкнулись с ситуацией, когда не можете войти в учетную запись, не стоит беспокоиться. Существует несколько проверенных методов, которые помогут вернуть контроль над вашим профилем.

- Сброс пароля по электронной почте: Воспользуйтесь функцией восстановления пароля, указав адрес электронной почты, связанный с учетной записью. Следуйте инструкциям в письме, чтобы задать новый пароль.

- Использование резервного номера телефона: Если вы привязали номер телефона, можно восстановить доступ, запросив код подтверждения на этот номер.

- Секретный вопрос: Если вы ранее устанавливали секретный вопрос, ответ на него также поможет восстановить доступ.

- Связь с поддержкой: Если стандартные методы не сработали, свяжитесь с технической поддержкой для дальнейших действий. Предоставьте все возможные доказательства, подтверждающие, что учетная запись принадлежит вам.

После успешного восстановления доступа рекомендуется усилить защиту, чтобы избежать подобных ситуаций в будущем. Придумайте сложный пароль и регулярно обновляйте его.

Настройка резервного копирования в аккаунте

Организация процесса резервного копирования данных на мобильном устройстве – важный шаг для сохранения всей информации в безопасности. Настроив автоматическое копирование, вы сможете избежать потери важных файлов и настроек в случае сбоя или замены устройства.

Для начала перейдите в меню настроек вашего устройства и выберите раздел, отвечающий за хранение данных. Найдите опцию, позволяющую активировать резервное копирование. После этого выберите учетную запись, в которой будут храниться резервные копии.

Важно следить за тем, чтобы резервное копирование происходило регулярно. Вы можете настроить автоматическое копирование данных на ежедневной, еженедельной или ежемесячной основе. Это гарантирует, что ваша информация всегда будет защищена и легко восстановима в случае необходимости.

Также стоит обратить внимание на параметры хранения данных. Выберите, какие именно типы данных будут копироваться: контакты, сообщения, приложения, фото и видео. Настройте процесс так, чтобы он соответствовал вашим потребностям и не занимал слишком много места в хранилище.

Настройка резервного копирования – это простой, но очень важный процесс, который поможет вам избежать многих проблем в будущем. Убедитесь, что все необходимые параметры заданы правильно, и ваше устройство будет всегда готово к восстановлению данных.

Использование аккаунта Xiaomi в экосистеме Mi

Взаимодействие с устройствами в рамках экосистемы Mi приносит уникальные возможности благодаря синхронизации и совместной работе различных гаджетов. Создавая единое пространство, пользователи получают доступ к ряду функций, упрощающих управление и настройку умного дома.

Mi Home открывает доступ к управлению умными устройствами, объединяя их в одной системе, что позволяет контролировать всё с одного приложения. Подключение каждого устройства через профиль пользователя предоставляет возможность синхронизировать данные, автоматизировать процессы и легко следить за состоянием всех подключенных элементов.

Не менее важна интеграция с Mi Cloud, которая обеспечивает безопасность и сохранность данных. Облако предоставляет доступ к резервному копированию и восстановлению информации, что особенно важно при переходе на новое устройство. Кроме того, облачный сервис синхронизирует данные между всеми устройствами, делая переход с одного гаджета на другой бесшовным.

Экосистема также поддерживает совместную работу с фитнес-устройствами Mi и умными аксессуарами, что позволяет легко отслеживать показатели здоровья и настраивать гаджеты по своему усмотрению. Все данные и настройки сохраняются и обновляются в реальном времени, предоставляя удобство и контроль в одном месте.

Таким образом, подключение различных гаджетов и использование дополнительных сервисов позволяет пользователям эффективно управлять всеми устройствами, создавая единое пространство, где всё работает синхронно и согласованно.