Винтео

Очень схематично это будет выглядеть так:

Российский рынок видеосвязи

Отображение

При редактировании или создании группы контактов необходимо активировать функцию «Опубликовать»

После этого группа контактов становится видна на всех серверах Федерации.

Менять расположение участников «на лету» можно в настройках раскладки конференции.

Роман Самойлов: Вендоры будут развивать свой собственный, уникальный функционал видеокоммуникаций. Примеров тому десятки уже сегодня — распознавание речи в видео, распознавание лиц, синхронный перевод, интеграция с другими сервисами и т.д.

Данная страница позволяет произвести настройку общей мозаики конференции, выбрать нужную раскладку, расположить участников на экране, определить системные позиции для лектора или прокрутки участников и т.д.

На этой странице детально отображается информация о состоянии сервера, которая включает:

Возможности для подключения абонентов

Напомню, что в видео есть три ключевые технологии, на базе которых разработчики создают свои решения — видеоконференцсвязь, веб-конференции и видеокоммуникаторы. Продукты этих классов решают разные задачи, рассчитаны на разные бюджеты и напрямую не совместимы между собой.

Таким образом, снижается нагрузка на каналы связи через интернет — каждый сервер-гость передаёт на хост только один (или несколько) потоков, отображая в основной раскладке конференции только своих активных докладчиков. А сервер-организатор, в свою очередь, передаёт им один поток смикшированной общей раскладки. И всё это происходит при централизованном управлении через единый интерфейс администратора.

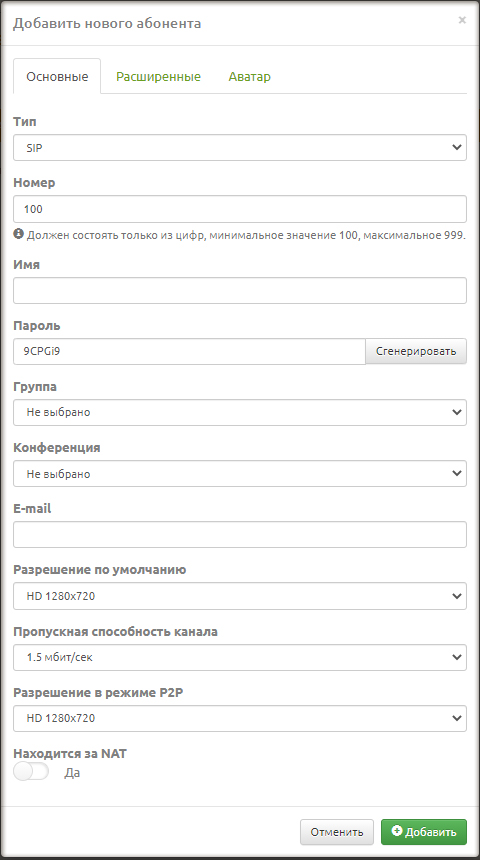

Авторизация на сервере и в приложении Vinteo Desktop может производиться по короткому номеру абонента.

Процедура создания нескольких абонентов аналогична процедуре созданию нового абонента с той лишь разницей, что модальное окно «Добавить несколько абонентов» в поле номер будет содержаться два значения с какого и по какой номер будет создана группа абонентов.

Страница отображает в левой верхней части выбранную мозаику, ниже доступные для выбора раскладки. В правой верхней части страницы расположены элементы назначения панелей, кнопка установление всех позиций в авто и поле поиска позиции (панели).

Данная кнопка открывает окно с изображением выбранной пронумерованной раскладки и актуальным списком участников занимаемых соответствующие позиции, которая изменяется в режиме онлайн при перемещении участников в раскладке.

Группа контактов

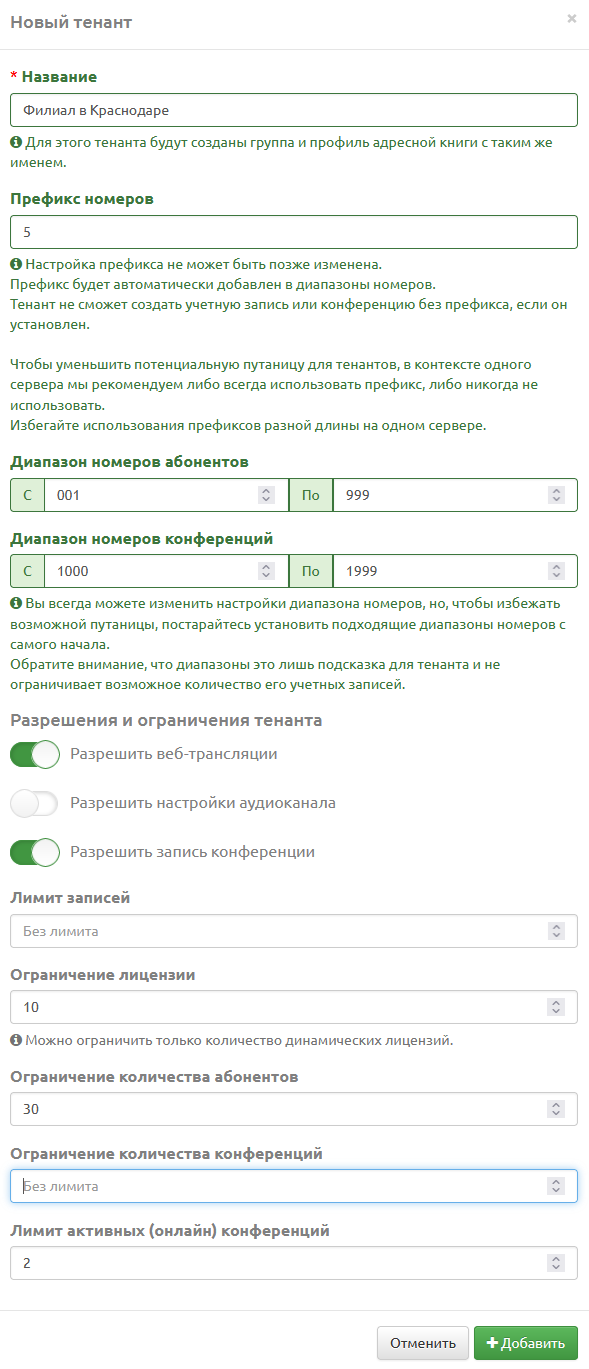

Далее необходимо создать администратора для этого тенанта. Это делается в разделе «Пользователи» подменю «Система».

Сервер видеоконференцсвязи Vinteo Server включен в единый реестр российских программ для

электронных вычислительных машин и баз данных приказом Минкомсвязи России № 165 от 18.04.2016г. за №142.

Соглашаемся потерять все данные на диске

CNews: Почему все российские ВКС-решения пытаются заместить именно Zoom? В чем его привлекательность для российского рынка?

CNews: Как сейчас обстоит ситуация с «железом» на ВКС-рынке? Что нужно для улучшения ситуации со стороны государства, вендоров?

В настройках раскладок можно изменить раскладку для записи, не затрагивая раскладку конференции, либо оставить автоматическое распределение участников.

Этот функционал позволяет организовать конференцию с возможностью синхронного перевода на несколько языков одновременно. Это реализовано за счёт гибкого управления аудиоканалами, и наличия удобного интерфейса для переводчиков-синхронистов.

Стандартные статусы выводят следующую информацию подключения участника:

Контакт

Ограничение лицензий конкурентных подключений к конференциям тенанта возможно лишь при использовании динамических лицензий — лицензий раскладывающихся по количеству в зависимости от качества подключения.

Запрос на пилотное тестирование можно сделать по адресу [email protected]

Выбираем физический диск для установки

Роман Самойлов: Это одна из облачных технологий, ее не нужно замещать — нужно развивать свою. Zoom — просто лакмусовая бумажка, показывающая насколько успешно мы движемся в этом направлении.

Далее последует разработка отраслевых стандартов и рекомендаций, по аналогии с ГОСТами, и движение в сторону облачных сервисов.

Данная кнопка управляет включением режима «Видеоселектор», при включении на кнопке появится идентификатор текущего участника, назначенного лектором.

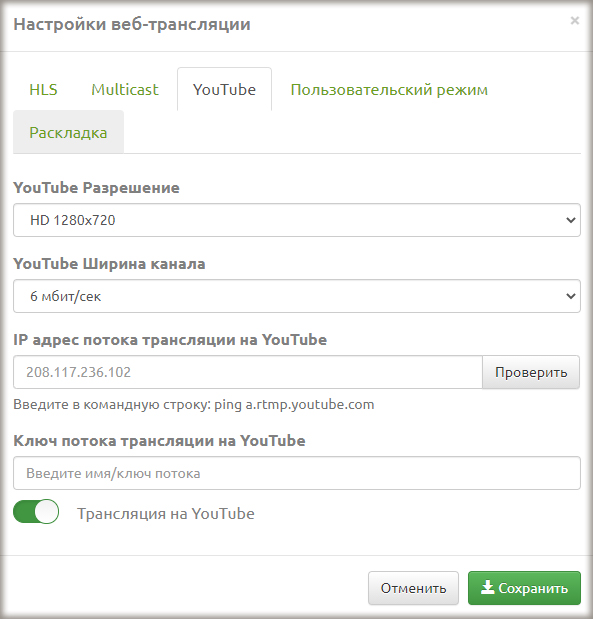

Этому функционалу будет посвящена отдельная статья, поэтому сейчас рассмотрим только общие параметры.

Данная конфигурационная страница разделена на четыре группы настроек:

Абоненты

Основная часть расположена под навигационной частью и позволяет увидеть список участников, а также провести быстрые настройки таких функций как:

Компания Vinteo стала неким феноменом на российском рынке — небольшой разработчик из Краснодара создал продукт ВКС мирового уровня и за 10 лет добился устойчивых результатов, став «лицом» крупнейших мероприятий страны. Как развивалась компания, чем живет и куда движется в условиях, когда даже маркетплейсы начали делать свой «русский Zoom», рассказал основатель Vinteo Роман Самойлов.

Отображение списка участников в виде строк позволяет отразить статусы, а также в этом виде доступен вывод дополнительных параметров подключения, таких как потери, количество передаваемых кадров в видеопотоках, актуальный битрейт видеопотоков и т.д.

Номера каналов можно изменить на двухзначное буквенное обозначение каналов для удобства.

Но, меры связанные с карантином, вынудили нас перенести конференцию. Новая дата станет известна после снятия ограничений на проведение массовых мероприятий.

Информационная часть расположена в верхнем правом углу и отображает текущий статус конференции, нагрузку ЦПУ и время работы конференции,

Конференции

Кнопка разделена на две части, левая часть включает/выключает запись конференции, правая часть дает доступ к настройкам записи. При нажатии на кнопку «Запись» будет произведена запись конференции с настройками по умолчанию, при следующем включении конференции запись будет произведена снова.

CNews: Роман Борисович, вы — не просто основатель компании, но и можно сказать «играющий тренер», принимаете непосредственное участие в разработке решений. Расскажите, с чего начиналась компания Vinteo и создание продуктов?

- Конференция – номер настраиваемой конференции

- Описание – в данном поле указывается описание конференции

- Модераторы – позволяет назначить модераторов конференции из списка абонентов сервера

- ПИН-код – задает пин-код конференции для анонимных абонентов

Вот как будет выглядеть интерфейс синхрониста в приложении Vinteo Desktop при таких настройках конференции:

Я, как представитель организатора выставки ProfAV, приглашаю Вас, после снятия с карантина, присоединиться к интересному и новому событию отрасли видеоконференцсвязи. На одной площадке выступят, с живой демонстрацией своих решений, ведущие конкурирующие вендоры ВКС в России. На странице мероприятия есть чуть больше информации и кнопки регистрации.

Страница визуально разделена на три части:

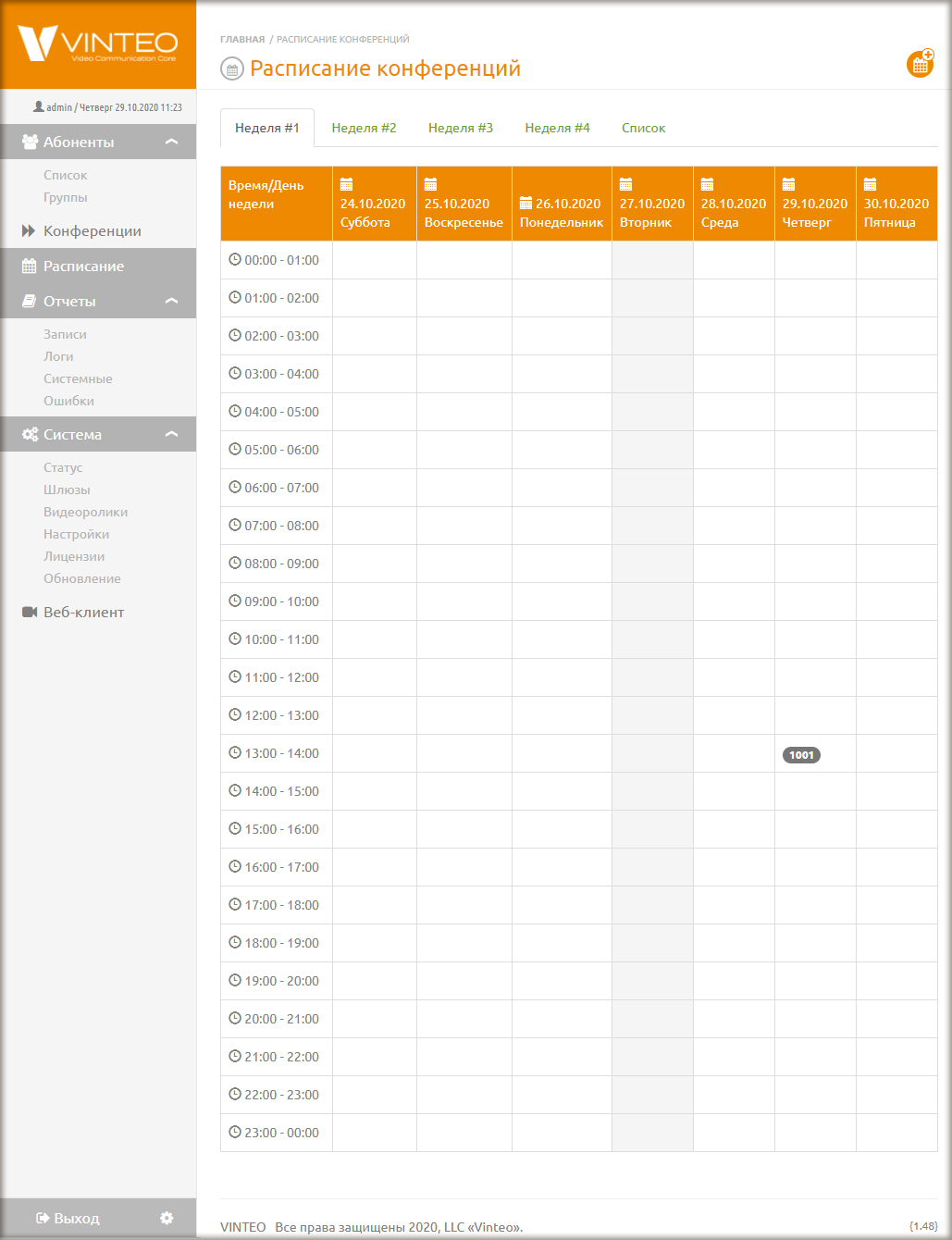

Расписание

В основных настройках записи можно изменить разрешение записи микшированного видеопотока, а также отключить запись видео.

Роман Самойлов: Официально бренд Vinteo родился в 2013 году, к этому моменту в составе команды специалистов мы создали и успешно внедрили свой флагманский продукт — программный сервер видеоконференций, он же стал одним из первых участников Реестра российского ПО.

- Длительность вызова участника – задает временной интервал в секундах, в течении которого сервер будет осуществлять вызов участников

- Количество попыток вызова – задает число попыток вызова участников, если участник занят или не отвечает

- Интервал между вызовами – определяет интервал между попытками вызова участников

В системе доступно 10 публичных и приватных аудиоканалов. Для любого участника можно установить из каких каналов он получает звук, а в какие каналы отправляет свой. Каждый участник конференции может слушать и отправлять звук в любое количество доступных каналов. Приватные каналы служат для общения переводчиков друг с другом. Один канал является общим.

Если Вы готовы посетить конференцию в Москве — регистрируйтесь по ссылке.

Если же Вы из другого города, а мероприятие Вам интересно — Вы можете оставить заявку на проведение конференции у Вас в городе.

Когда ситуация с условиями карантина прояснится, я опубликую отдельную статью о Конференции ProfAV, а также уведомлю всех зарегистрировавшихся по почте о новом формате и дате проведения мероприятия.

Для создания новой конференции следует в основном меню выбрать пункт «Конференции». Нажать кнопку «Добавить новую конференцию» в правом верхнем углу страницы.

Сбор данных не ведется

Разработчик VINTEO, OOO указал, что в соответствии с политикой конфиденциальности приложения данные могут обрабатываться так, как описано ниже. Подробные сведения доступны в политике конфиденциальности разработчика.

Префикс номеров — уникальный номер тенанта, который будет автоматически добавляться к номеру абонента или мероприятия, чтобы избежать пересечений нумерации.

Поддерживается экспорт файла записи в различных форматах.

Данная кнопка управляет видом мозаики, количеством одновременно отображаемых участников.

CNews: Конкурентная среда на рынке видеосвязи стала активной — свои решения предлагают разные игроки. Насколько вам легко (или не очень) дается работа в таких условиях?

Для определения значения панели достаточно установить курсор в поле соответствующей панели, после чего появится список доступных значений и участников, в данном списком зеленым цветом выделены и отсортированы подключенные участники для удобства выбора. Набор в поле значения панели содержит элемент поиска, который оставляет в списке доступных значений, только те значения, которые имеют частичное или полное совпадение, поиск происходит по номеру участника, по имени участника и по ip-адресу участника.

Адресная книга — это второй уровень систематизации абонентов, основанный на списке абонентов. Настройка видимости контактов между собой производится в пользовательских профилях, использующих функционал группировки и фильтрации.

При создании пользователя необходимо указать тенант, к которому новый пользователь относится, а также активировать роль «Администратор».

Вебинар о решении Vinteo

30 июня в 12:00 по Москве прошёл блиц-вебинар о функционале сервера Vinteo Video Core.

Мультитенант применяется для разделения пользователей по признаку принадлежности к разным филиалам или организациям, при использовании единого сервера ВКС. Каждый такой тенант (суб-сервер) имеет свой список абонентов, своих администраторов и выделенные ресурсы.

Фактически, мультитенант — это противоположность кластеру, где мы наоборот объединяем несколько серверов для единого централизованного управления. Здесь же идёт разделение одного сервера на несколько, со своим интерфейсом управления каждый.

Персональные раскладки для SIP/H.323-решений ВКС — это уникальный и удобный функционал, которым обладают далеко не многие решения такого уровня.

В Vinteo реализована возможность проведения одновременно нескольких независимых видеоконференций. Каждая видеоконференция имеет свой настраиваемый профиль.

Настройка сервиса «Конференции» включает выполнение следующих операций:

CNews: Что будет, когда все заказчики уже перейдут на российские ВКС? Куда дальше будет двигаться рынок, вендоры?

Свойства раскладок

Пример настройки Адресной книги подробно описан в базе знаний Винтео, а мы рассмотрим только ключевые шаги и сущности.

Разрешения и ограничения — позволяют ограничить тенанту использование сервиса веб-трансляции, записи конференций, а также функционала синхронного перевода (настройки аудиоканалов).

Источники:

https://www.youtube.com/watch?v=SLz5X1ME2aE&rut=0a235dc963daa6809ea0e95d6843cc096d645fc889abd738c2378bde37ec5cc4

https://habr.com/ru/companies/stss/articles/514560/&rut=f9ef98ac551804f1537210c9a3eb66a6d466e7187628a97fa7352a0222b8ab56

https://telecom.cnews.ru/reviews/videokonferentssvyaz_2023/interviews/roman_samojlov?erid=Kra241qpW&rut=c628f174fa134e8ce55b9d30a7fcb1d40a40253a2733f0bedd0cb616f31218dc

https://habr.com/ru/companies/stss/articles/495216/&rut=dad890b45b1ea2e7108e9e9cbf4571525a555bb3c9d9ed65cced9d22989975b3

https://www.youtube.com/watch?v=XGfs_UUxbAA&rut=76233ef1fbfea6de5910542a05fca1f62650263c326031b698cd171ec50dc086

https://www.youtube.com/watch?v=Nzbu0g-f_AQ&rut=66ca92a3764146bc49796f7d74a659703bb5a420166df92249b731f8e300fc3a

https://habr.com/ru/companies/stss/articles/666916/&rut=47e39543444c5b7a7232523f98d74f0911d2cec155e769ad05f57ab77a4b6550

https://www.cnews.ru/book/Vinteo_-_%D0%92%D0%B8%D0%BD%D1%82%D0%B5%D0%BE&rut=9b060df3f1c99d7ed2eb3472d36a54be36ad47fee8cdda21e3b359866b0f9e44

https://apps.apple.com/ru/app/vinteo-desktop/id1525341458?mt=12&rut=3493819f503c68a1213214f2c2739311f60ac2305d48e8f93d15fa8184a6b667